Trong bối cảnh an ninh mạng ngày càng phức tạp, việc lựa chọn một hệ điều hành (OS) an toàn là ưu tiên hàng đầu của nhiều người dùng. Trong thế giới đa dạng của các bản phân phối Linux (Linux distros), bên cạnh những cái tên quen thuộc như Debian thân thiện hay Arch Linux với khả năng tùy biến cao, Qubes OS nổi lên như một giải pháp độc đáo, được thiết kế đặc biệt cho những ai coi trọng sự cô lập và bảo mật tuyệt đối. Bài viết này sẽ đi sâu vào tìm hiểu Qubes OS là gì, cách hoạt động của nó, và cung cấp hướng dẫn cài đặt Qubes OS chi tiết để bạn có thể tận dụng tối đa tiềm năng bảo mật của hệ điều hành này.

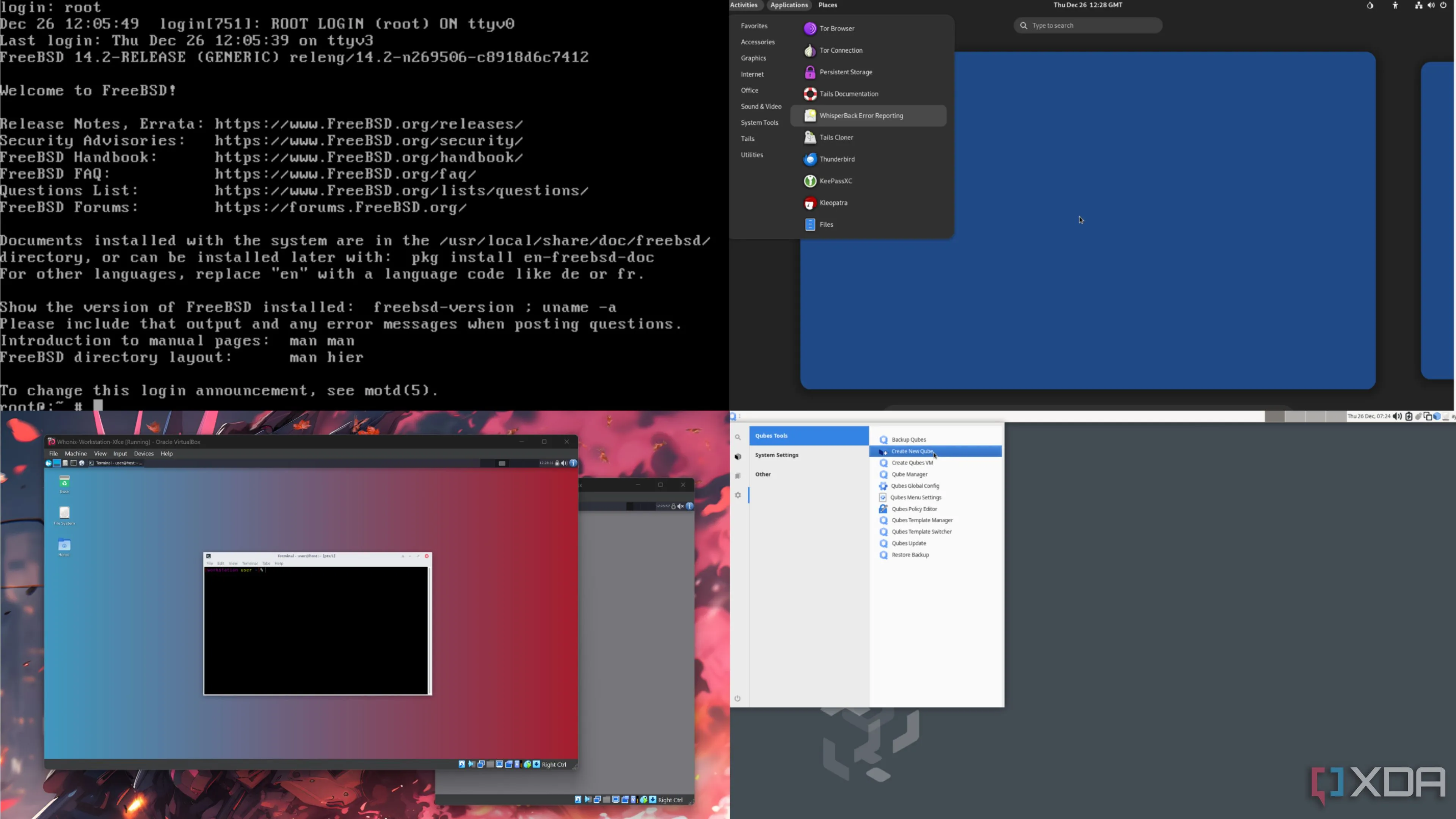

Minh họa các hệ điều hành bảo mật hàng đầu như FreeBSD, Tails, Qubes OS và Whonix

Minh họa các hệ điều hành bảo mật hàng đầu như FreeBSD, Tails, Qubes OS và Whonix

Qubes OS là gì và tại sao bạn nên dùng?

Qubes OS không chỉ là một hệ điều hành thông thường; nó là một nền tảng được xây dựng dựa trên triết lý “bảo mật bằng sự cô lập”. Thay vì chạy tất cả ứng dụng trên một môi trường duy nhất, Qubes OS sử dụng công nghệ ảo hóa mạnh mẽ để tách biệt các dịch vụ và ứng dụng thành các môi trường ảo độc lập.

Khái niệm và cơ chế hoạt động độc đáo

Được cung cấp năng lượng bởi hypervisor Type-1 Xen (một loại trình giám sát máy ảo chạy trực tiếp trên phần cứng), Qubes OS tạo ra một môi trường làm việc có độ bảo mật cao bằng cách phân chia tất cả các ứng dụng và dịch vụ vào các môi trường cô lập, được gọi là “qubes”. Mỗi qube hoạt động như một máy ảo (VM) hoàn toàn riêng biệt, với template hệ điều hành, các gói nhị phân và tài nguyên riêng.

Cơ chế này đảm bảo rằng bất kỳ sự cố bảo mật hoặc tấn công malware nào xảy ra trong một qube sẽ không thể lây lan sang các qube hoặc dịch vụ khác. Ví dụ, bạn có thể có một qube dành cho công việc nhạy cảm, một qube khác cho duyệt web giải trí, và một qube riêng biệt để mở các tài liệu không tin cậy. Dù một qube bị xâm nhập, các qubes còn lại vẫn an toàn.

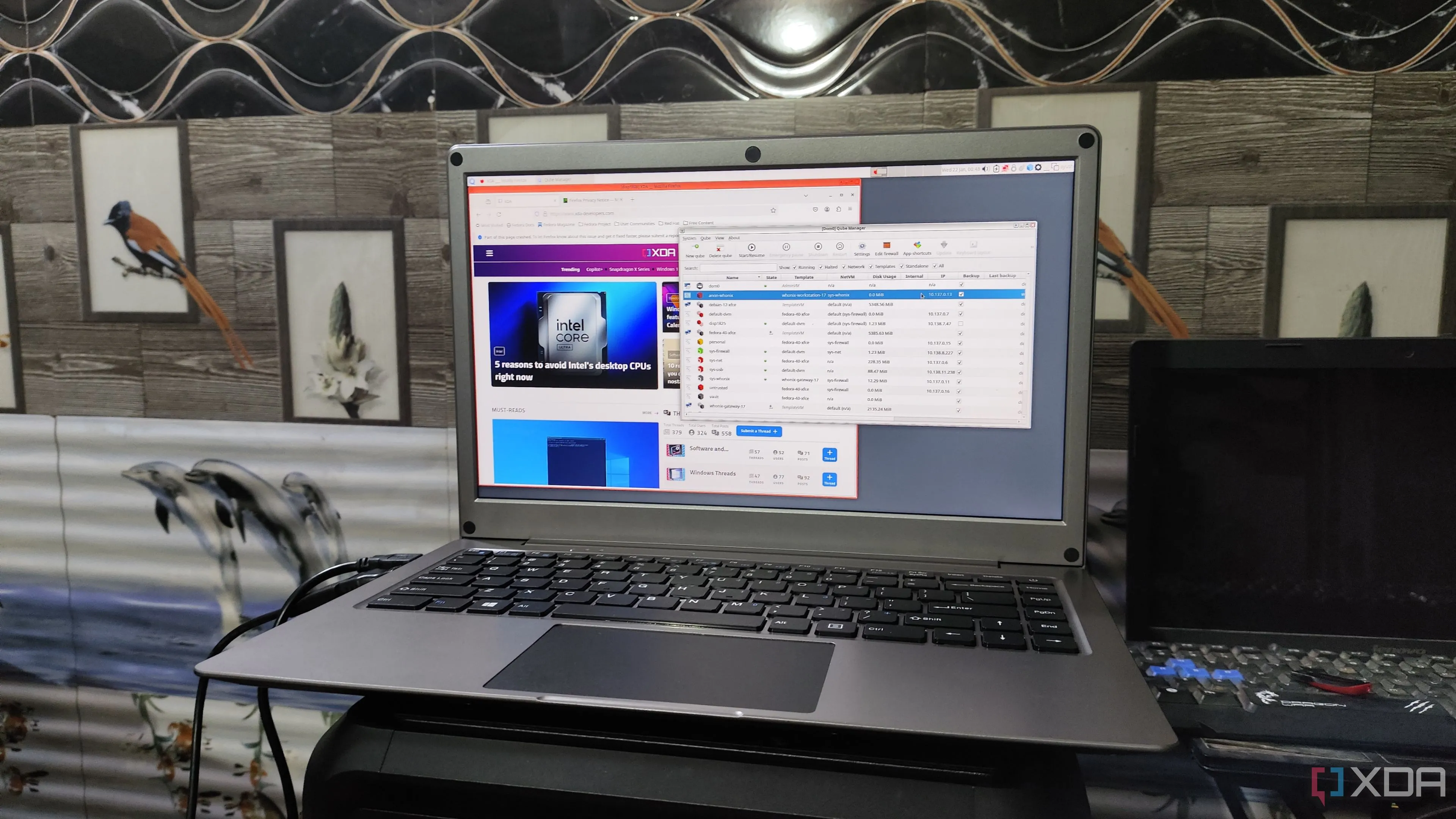

Giao diện người dùng của hệ điều hành Qubes OS với các cửa sổ ứng dụng được cô lập bằng màu sắc

Giao diện người dùng của hệ điều hành Qubes OS với các cửa sổ ứng dụng được cô lập bằng màu sắc

Ưu điểm bảo mật vượt trội

Với Qubes OS, người dùng có toàn quyền tùy chỉnh các ứng dụng, template OS, ngăn xếp mạng, thiết bị I/O và cài đặt tường lửa cho từng qube theo nhu cầu. Đặc biệt, đối với những người cực kỳ quan tâm đến quyền riêng tư, Qubes OS còn hỗ trợ Whonix – một hệ điều hành chỉ chạy trong máy ảo, kết hợp nhân Debian được tăng cường bảo mật với mạng ẩn danh Tor, giúp che giấu danh tính trực tuyến hiệu quả.

Hướng dẫn cài đặt Qubes OS chi tiết

Quá trình cài đặt Qubes OS tương tự như các hệ điều hành Linux khác, nhưng có một số bước cấu hình BIOS/UEFI quan trọng cần lưu ý để đảm bảo tính năng ảo hóa hoạt động đúng cách.

Bước 1: Chuẩn bị USB cài đặt (tạo bootable drive)

Đầu tiên, bạn cần ghi file ISO của Qubes OS lên một ổ USB để tạo thiết bị khởi động. Chúng ta sẽ sử dụng Balena Etcher, nhưng bạn có thể dùng bất kỳ công cụ ghi ảnh nào khác.

-

Tải xuống phiên bản Qubes OS ISO mới nhất từ trang web chính thức.

-

Nếu chưa có, hãy tải và cài đặt Balena Etcher từ liên kết chính thức.

-

Khởi chạy Balena Etcher với quyền quản trị viên.

-

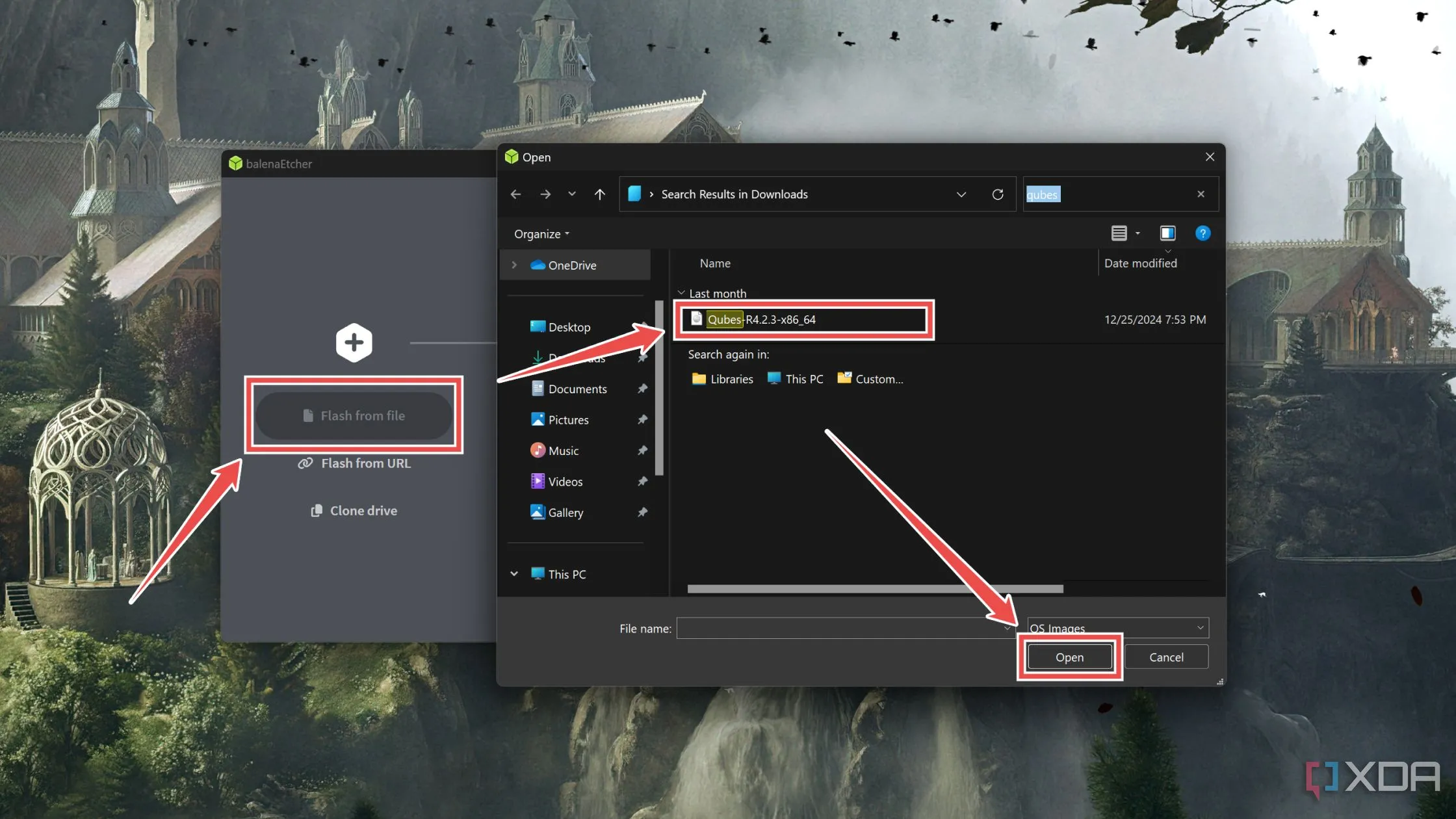

Nhấp vào Flash from file và chọn file ISO của Qubes OS mà bạn vừa tải xuống.

Chọn file ISO của Qubes OS trong Balena Etcher để tạo USB boot

Chọn file ISO của Qubes OS trong Balena Etcher để tạo USB boot -

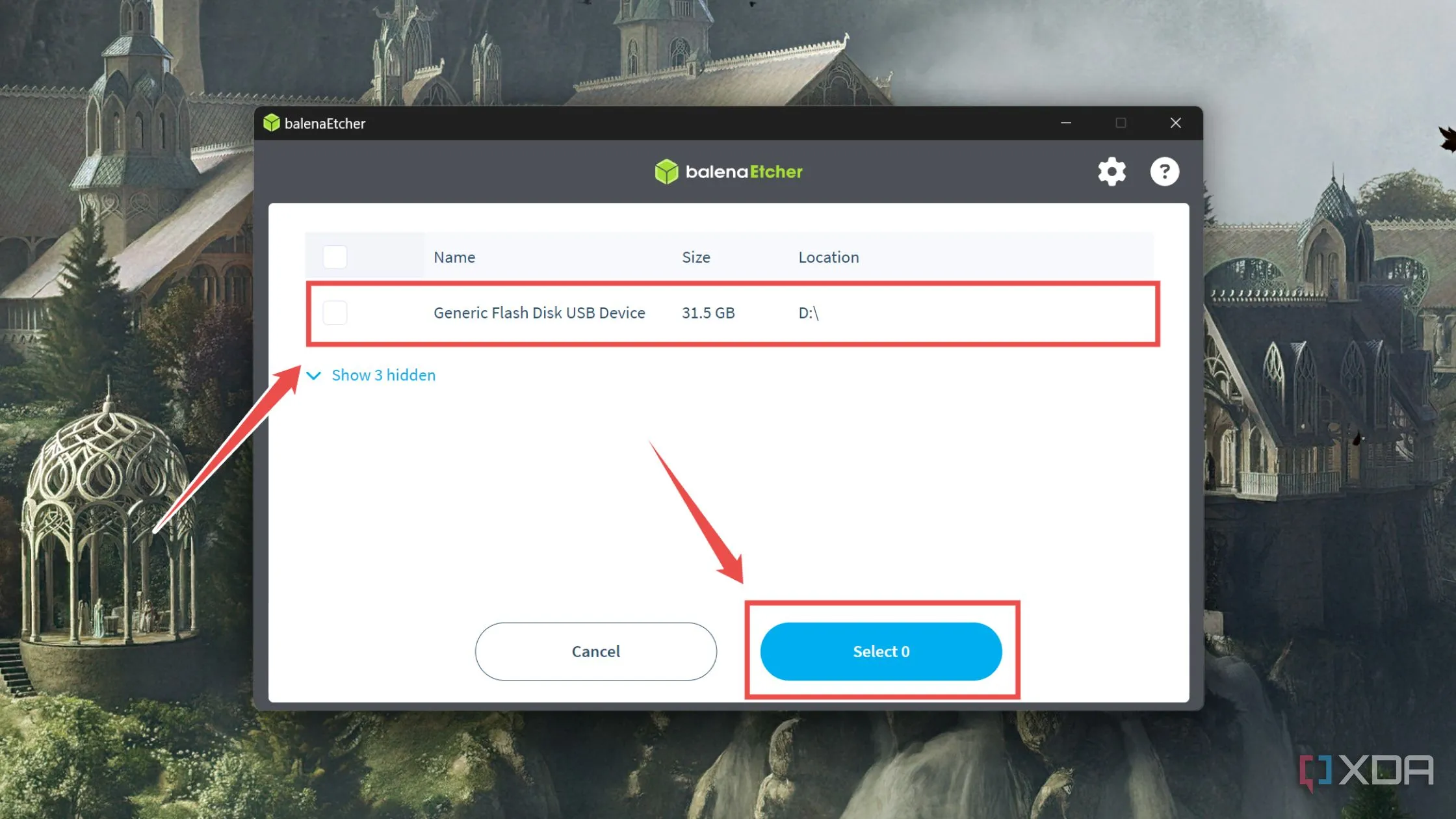

Nhấn nút Select target và chọn ổ USB của bạn.

Chọn ổ đĩa USB làm đích đến trong công cụ Balena Etcher

Chọn ổ đĩa USB làm đích đến trong công cụ Balena Etcher -

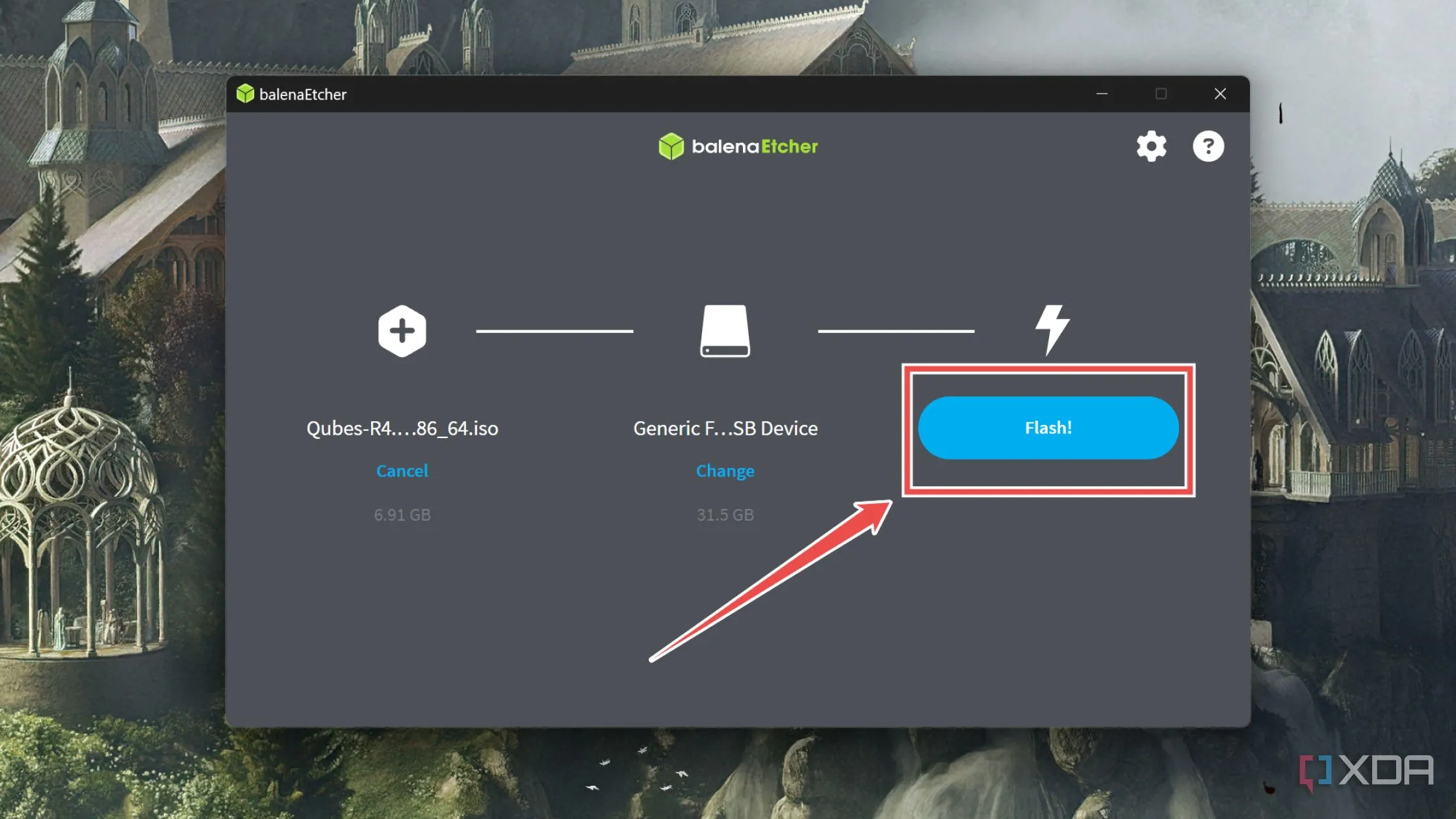

Nhấn Flash! và chờ Balena Etcher hoàn tất quá trình chuẩn bị ổ USB khởi động.

Quá trình ghi file ISO của Qubes OS lên ổ USB bằng Balena Etcher

Quá trình ghi file ISO của Qubes OS lên ổ USB bằng Balena EtcherLưu ý: Ngoài ra, bạn có thể bỏ qua việc tạo USB khởi động và tải ISO của Qubes OS lên một máy chủ PXE boot như iVentoy.

Bước 2: Điều chỉnh cài đặt BIOS/UEFI

Dù bạn sử dụng USB khởi động hay máy chủ PXE, bạn đều cần thay đổi các tùy chọn khởi động trong BIOS/UEFI của máy tính mục tiêu. Đồng thời, hãy nhớ kích hoạt ảo hóa CPU (CPU virtualization) và IOMMU Groups, vì Qubes OS yêu cầu các cài đặt này để hoạt động chính xác.

- Cắm ổ USB khởi động hoặc cáp LAN vào máy tính mục tiêu và nhấn liên tục phím Delete (hoặc F2, F10, F12 tùy nhà sản xuất) ngay khi máy tính khởi động để vào BIOS/UEFI.

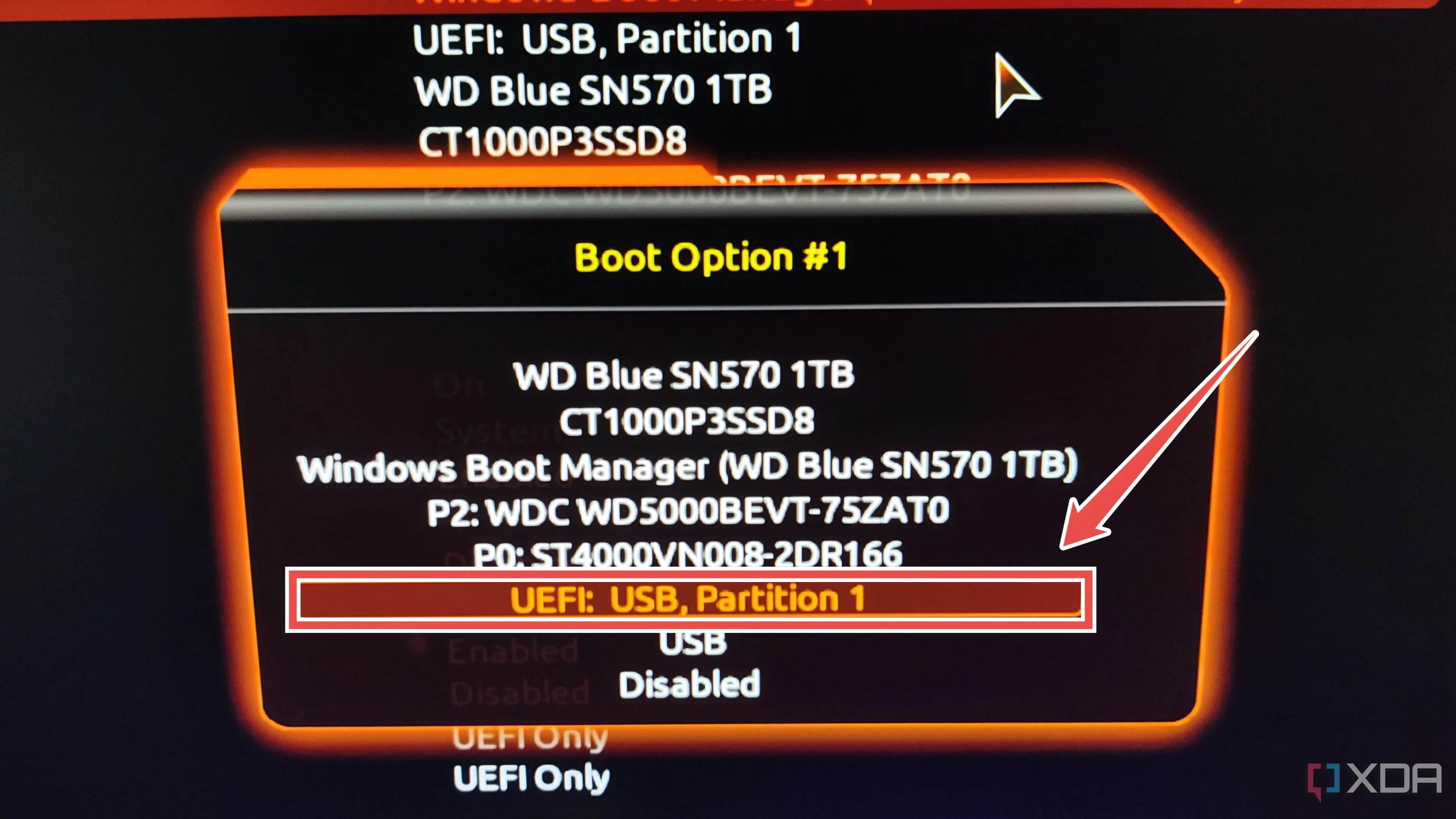

- Sau khi vào BIOS, điều hướng đến tab Advanced (Nâng cao) và đặt USB flash drive hoặc UEFI network làm Boot Option #1 (Tùy chọn khởi động #1).

Cấu hình tùy chọn khởi động trong BIOS để ưu tiên USB chứa Qubes OS

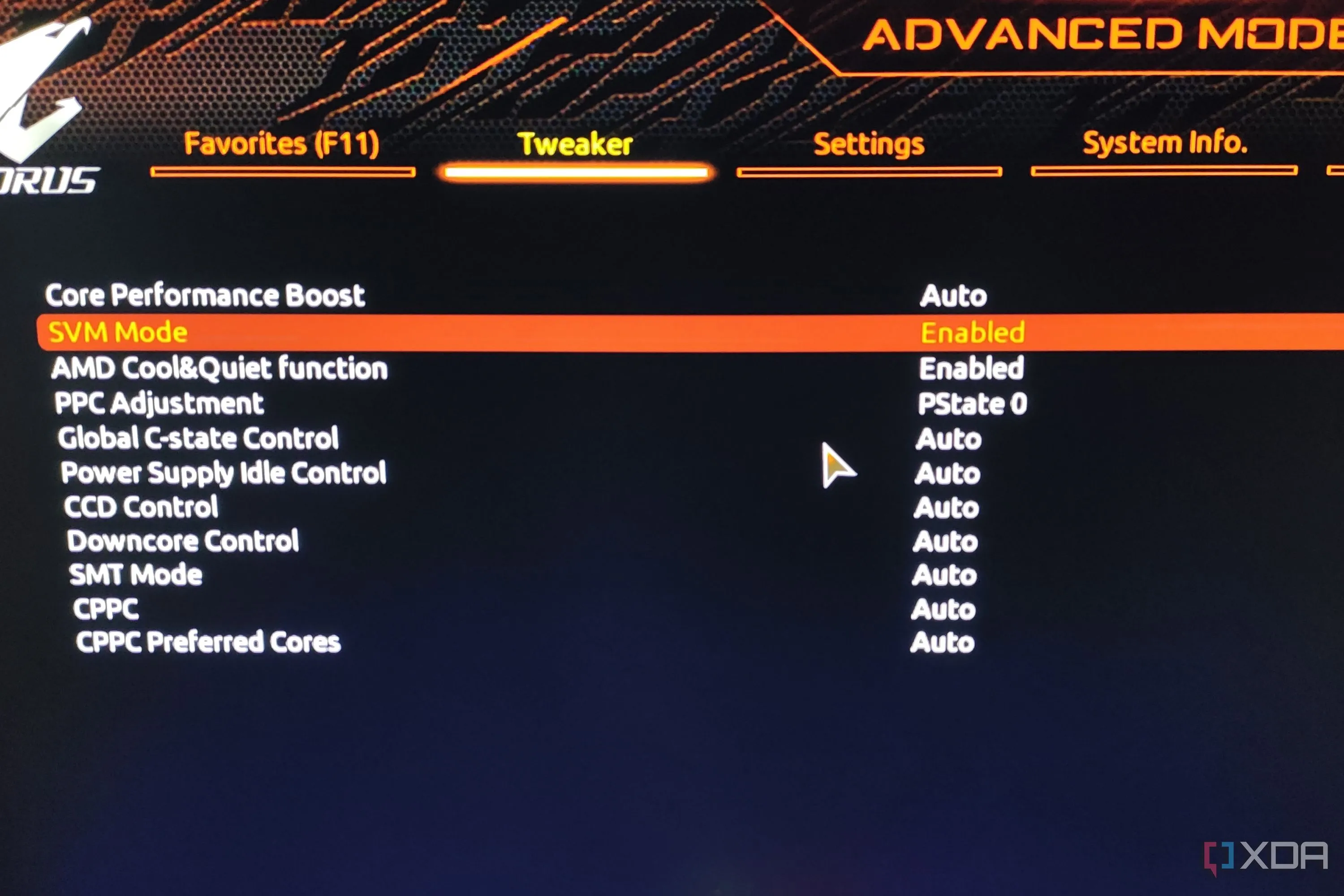

Cấu hình tùy chọn khởi động trong BIOS để ưu tiên USB chứa Qubes OS - Tiếp theo, chuyển đến phần Advanced CPU Settings (Cài đặt CPU nâng cao) và bật SVM (cho AMD) hoặc Intel VT-x (cho Intel). Tên tùy chọn có thể khác nhau tùy nhà sản xuất (ví dụ: AMD-V).

Kích hoạt chế độ SVM (ảo hóa CPU) trong BIOS của Gigabyte Aorus để chạy Qubes OS

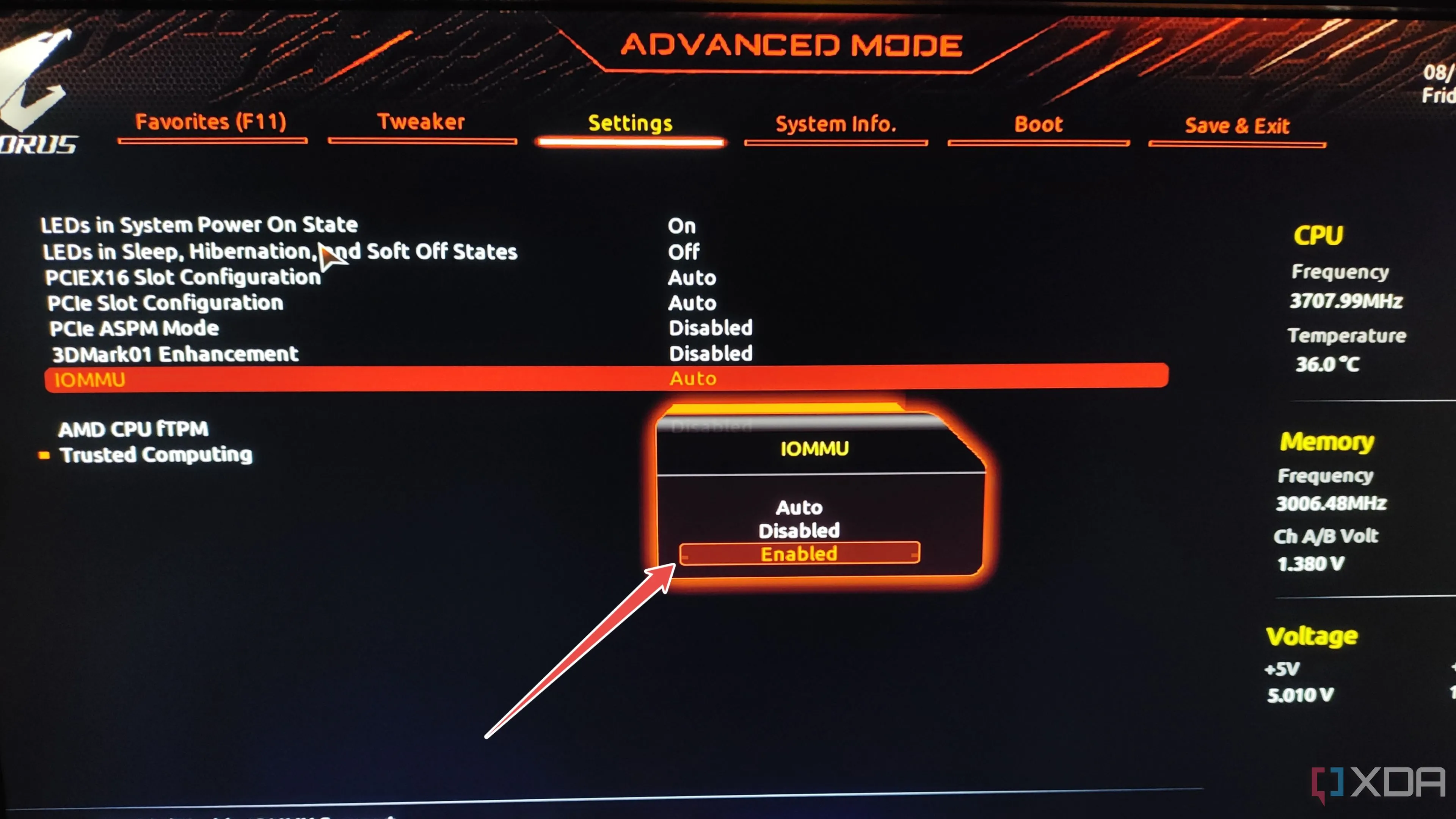

Kích hoạt chế độ SVM (ảo hóa CPU) trong BIOS của Gigabyte Aorus để chạy Qubes OS - Tùy chọn IOMMU thường khó tìm hơn, nhưng thường nằm trong tab Advanced CPU Configuration (Cấu hình CPU nâng cao) bên trong AMD CBS hoặc trong phần Miscellaneous settings (Cài đặt khác). Hãy đảm bảo đã bật tùy chọn này.

Bật tính năng IOMMU trong cài đặt BIOS để hỗ trợ Qubes OS

Bật tính năng IOMMU trong cài đặt BIOS để hỗ trợ Qubes OS - Lưu các thay đổi trước khi thoát BIOS/UEFI.

Bước 3: Tiến hành cài đặt Qubes OS

Sau khi máy tính khởi động lại, trình cài đặt Qubes OS sẽ tải lên, và bạn có thể tiếp tục quá trình thiết lập.

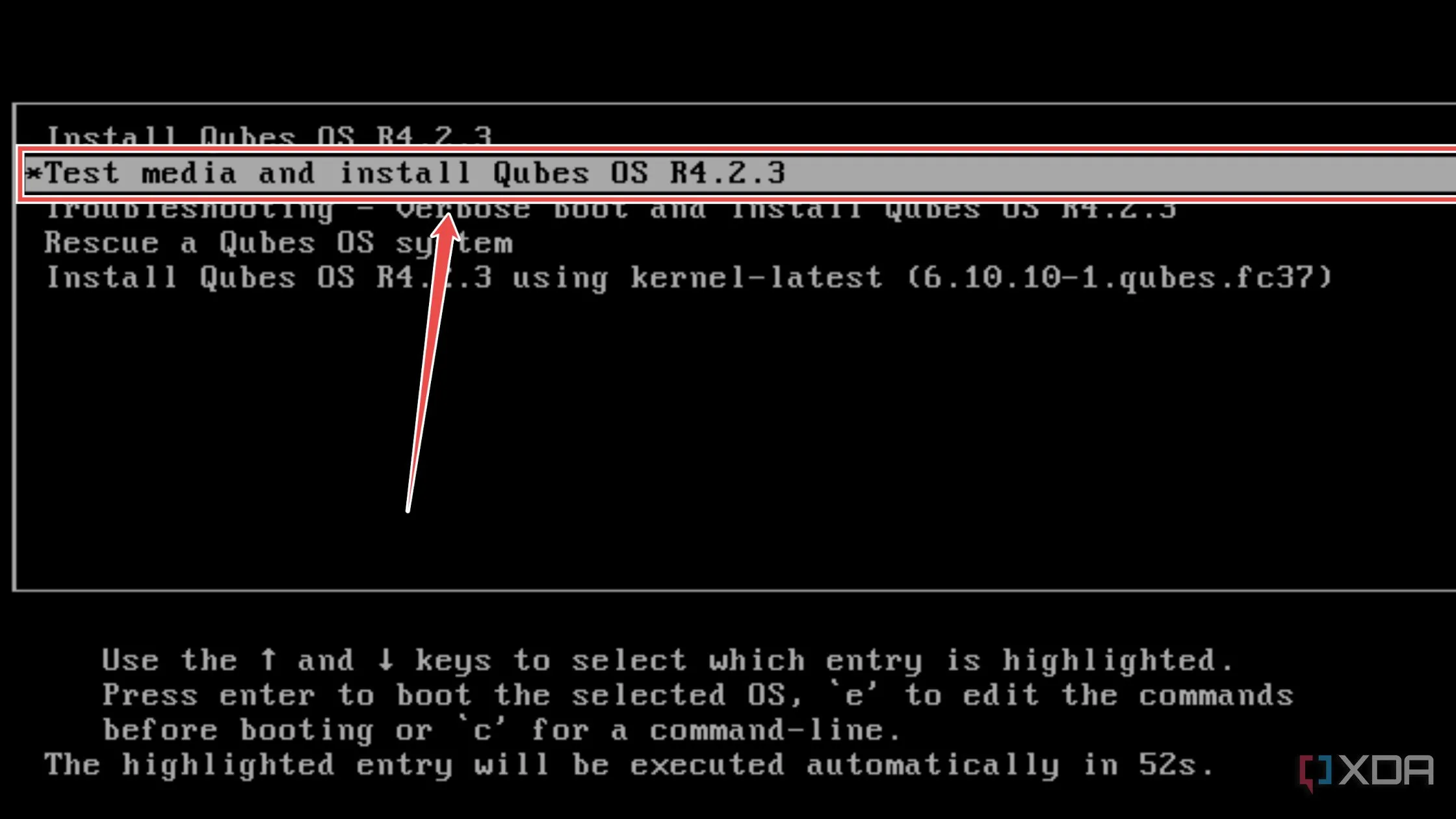

- Chọn tùy chọn Test media and install Qubes OS và nhấn Enter.

Chọn tùy chọn "Test media and install Qubes OS" để bắt đầu quá trình cài đặt

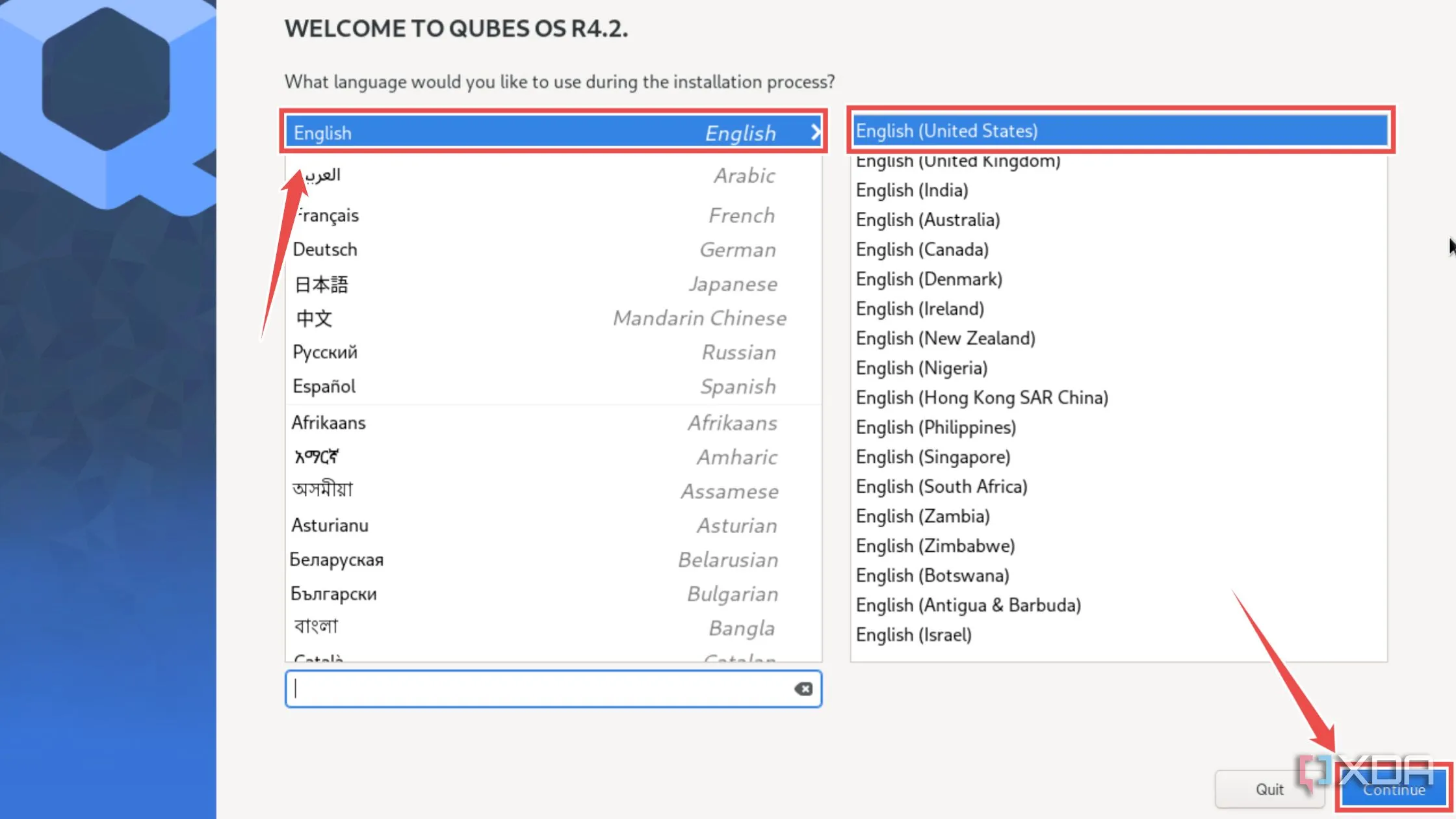

Chọn tùy chọn "Test media and install Qubes OS" để bắt đầu quá trình cài đặt - Chọn ngôn ngữ giao diện mong muốn và nhấn Continue.

Chọn ngôn ngữ sử dụng trong trình cài đặt Qubes OS

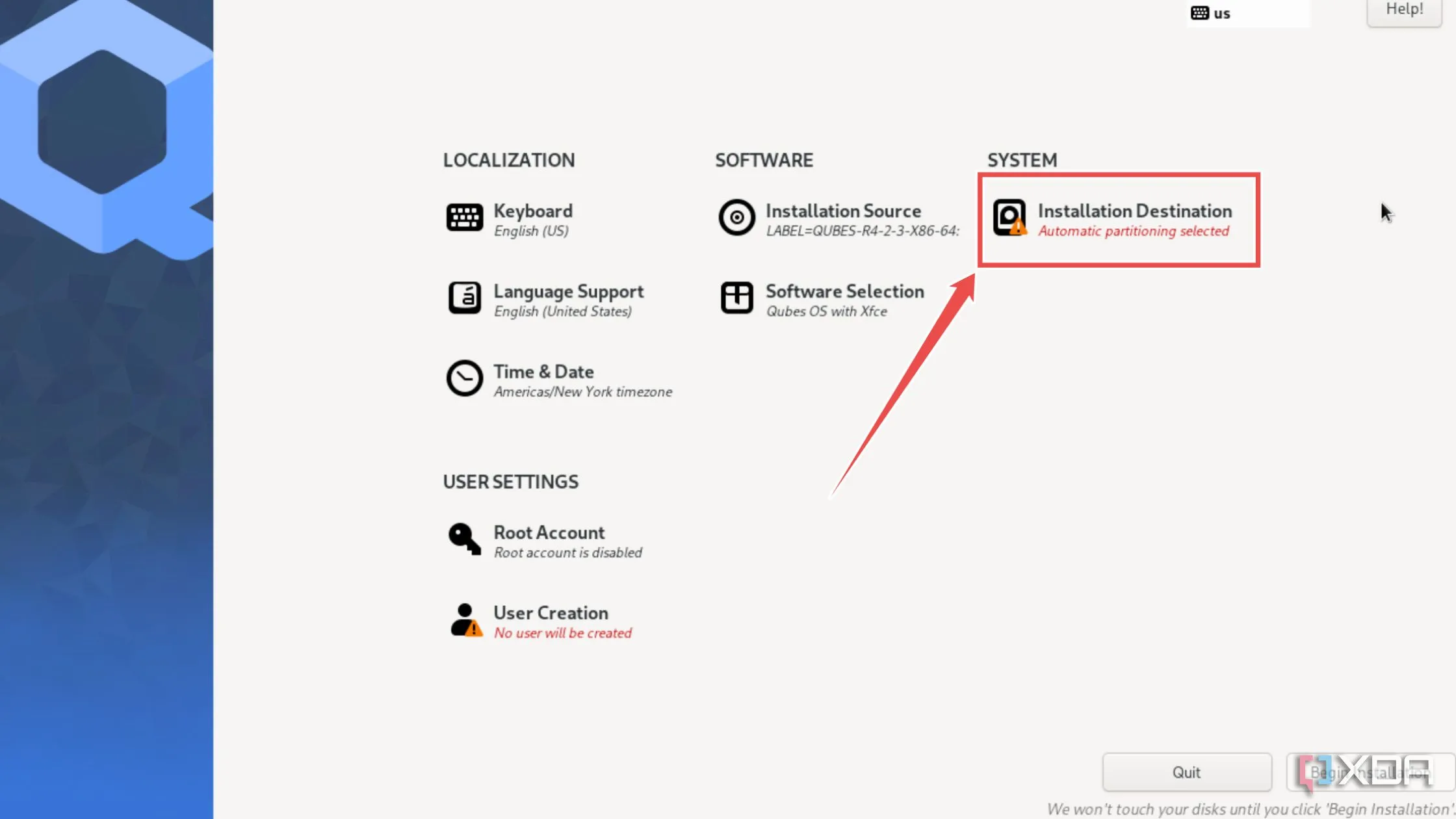

Chọn ngôn ngữ sử dụng trong trình cài đặt Qubes OS - Để chọn ổ đĩa lưu trữ cho hệ điều hành, nhấp vào Installation Destination.

Chọn đích cài đặt (Installation Destination) cho Qubes OS

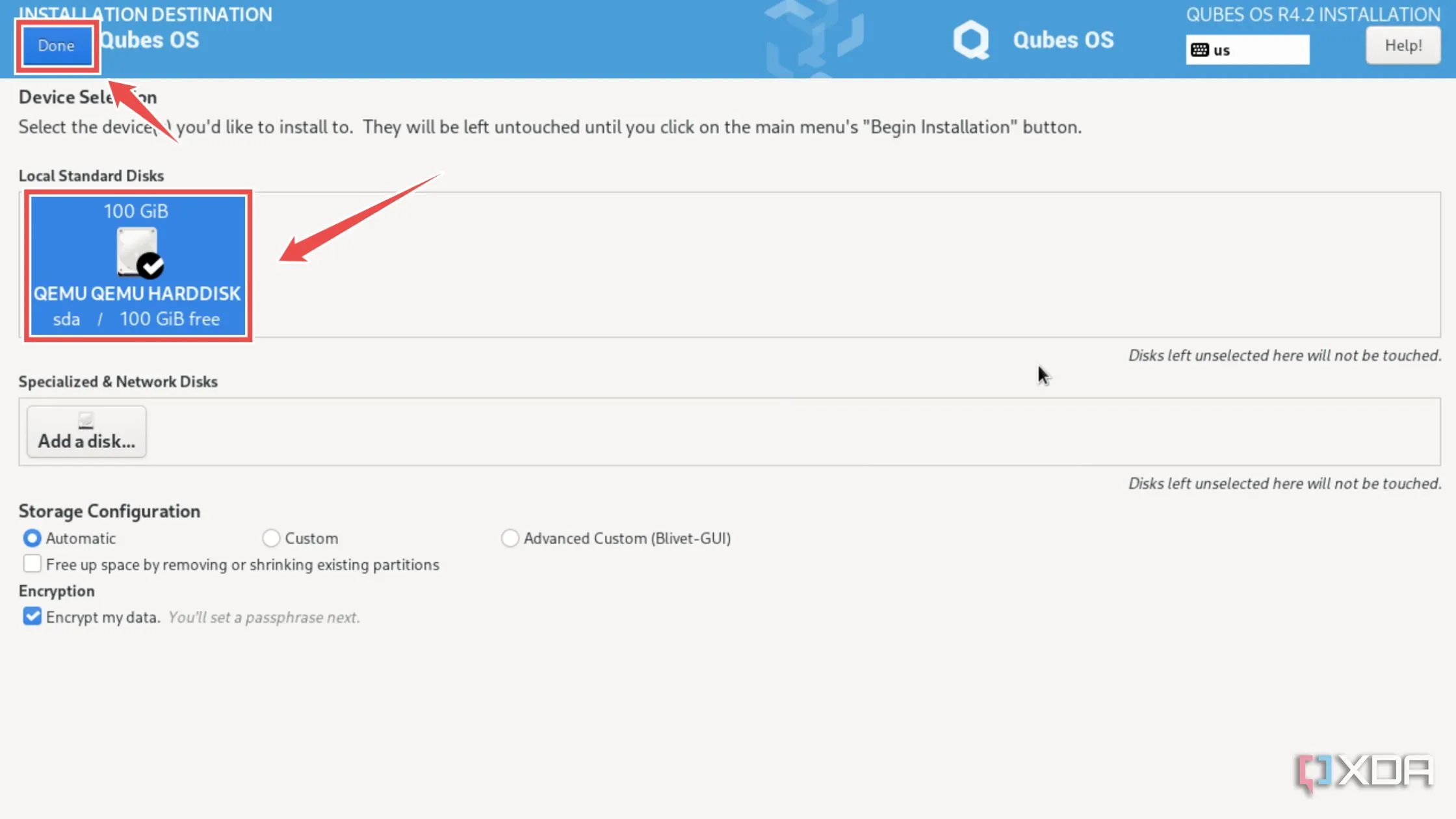

Chọn đích cài đặt (Installation Destination) cho Qubes OS - Chọn ổ đĩa ưu tiên của bạn trong tùy chọn Local Standard Disks và nhấn Done.

Chọn ổ đĩa lưu trữ sẽ dùng để cài đặt hệ điều hành Qubes OS

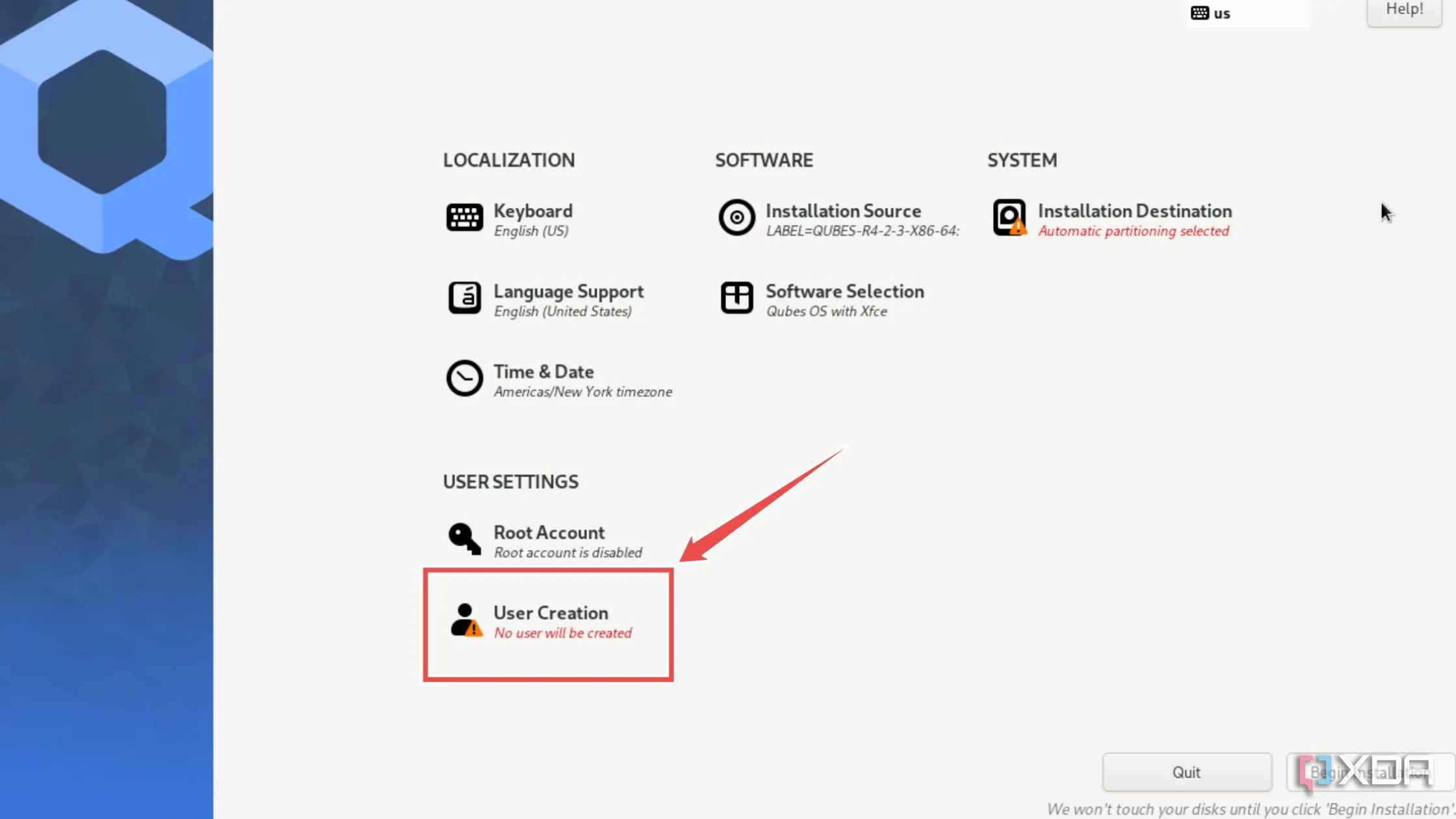

Chọn ổ đĩa lưu trữ sẽ dùng để cài đặt hệ điều hành Qubes OS - Nhấp vào tab User creation (Tạo người dùng).

Chọn tab "User creation" để tạo tài khoản người dùng trong Qubes OS

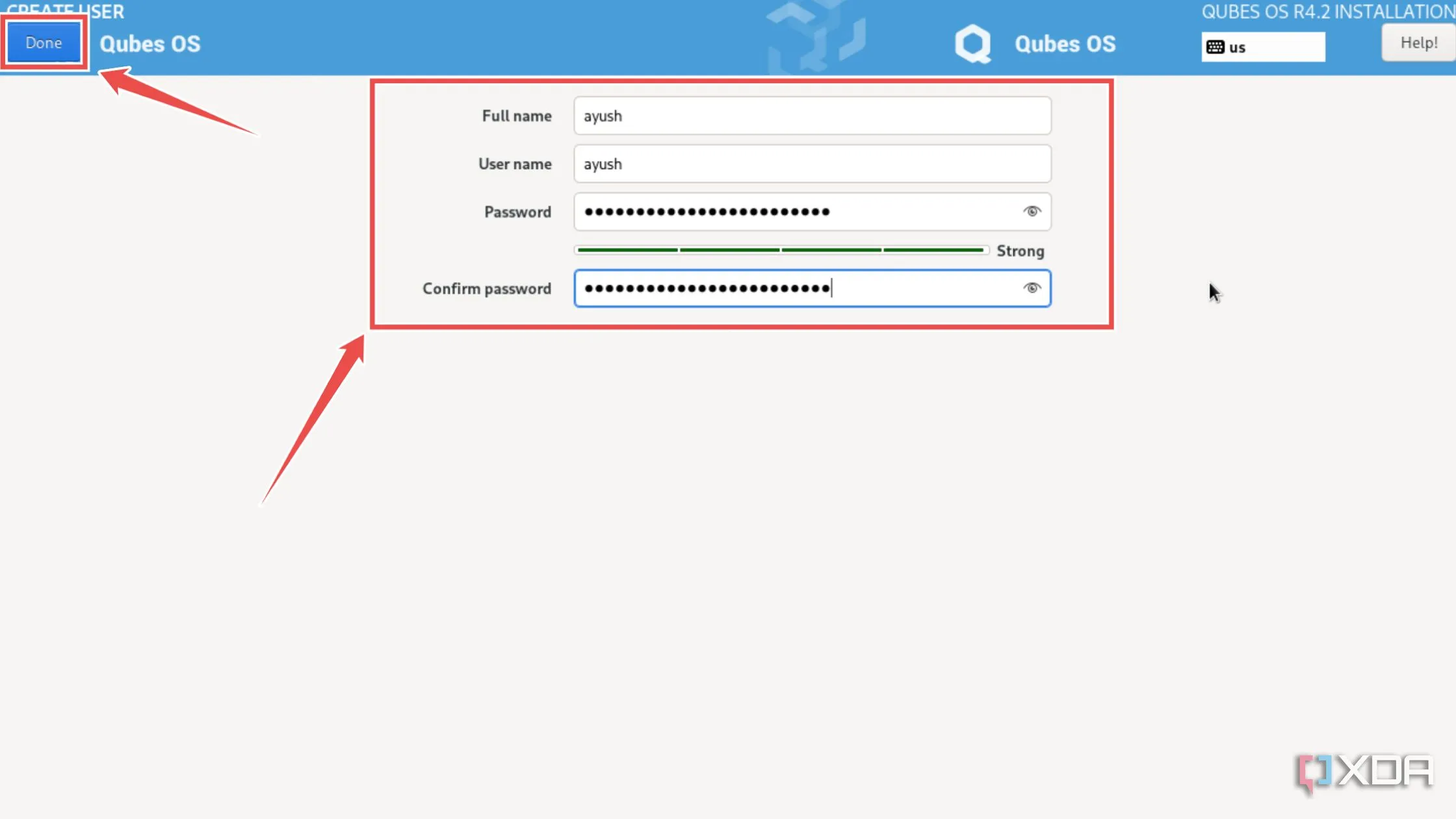

Chọn tab "User creation" để tạo tài khoản người dùng trong Qubes OS - Điền Full Name (Tên đầy đủ), Username (Tên người dùng) và Password (Mật khẩu) trước khi nhấn Done.

Điền thông tin tài khoản người dùng bao gồm Tên đầy đủ, Tên đăng nhập và Mật khẩu

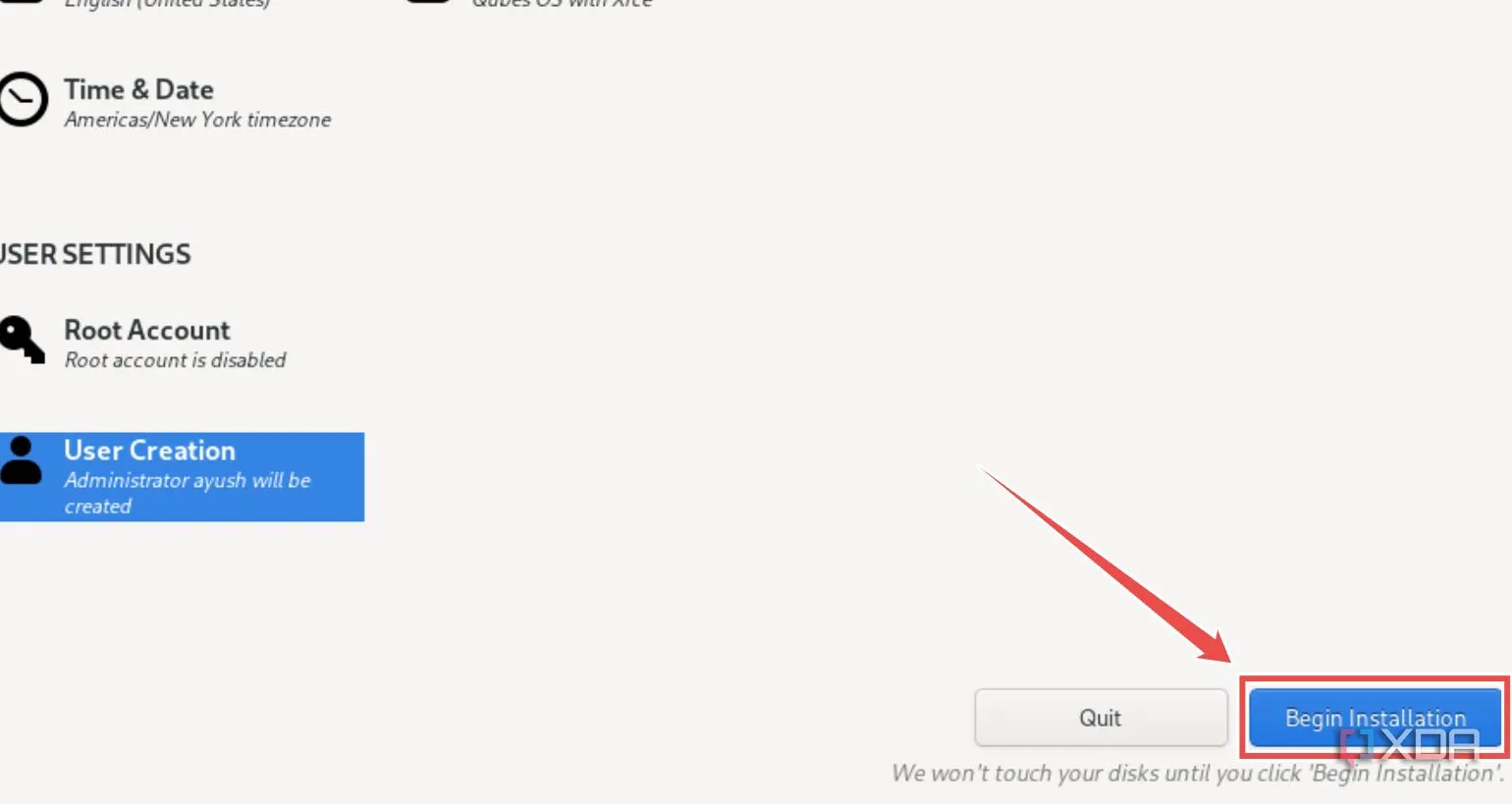

Điền thông tin tài khoản người dùng bao gồm Tên đầy đủ, Tên đăng nhập và Mật khẩu - Nhấn nút Begin Installation (Bắt đầu cài đặt) và chờ trình hướng dẫn thiết lập Qubes OS trên hệ thống của bạn.

Nhấn nút "Begin Installation" để bắt đầu quá trình cài đặt Qubes OS

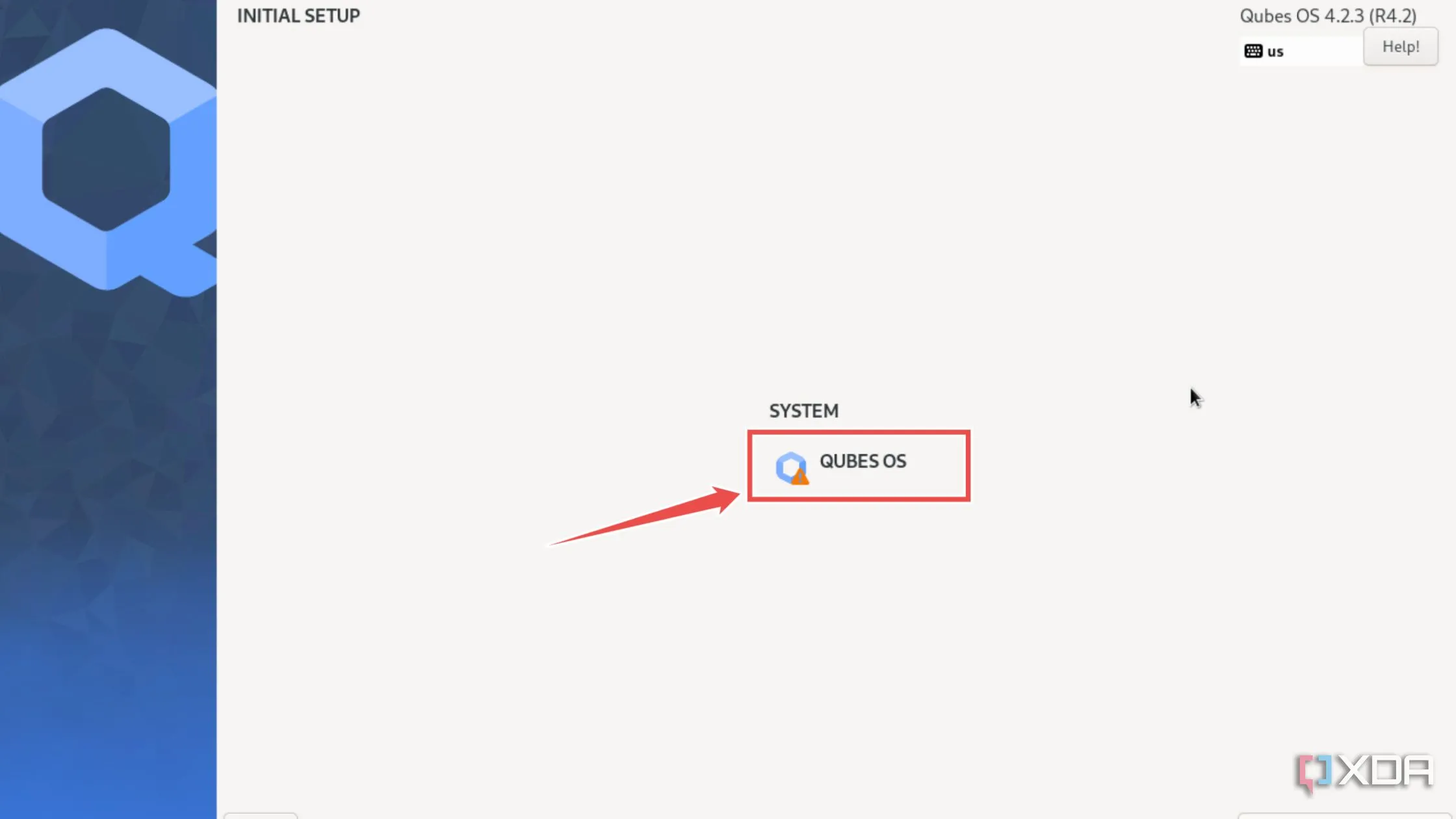

Nhấn nút "Begin Installation" để bắt đầu quá trình cài đặt Qubes OS - Khi PC khởi động, nhấp vào tùy chọn System.

Chọn tùy chọn "System" trong cấu hình khởi động lần đầu của Qubes OS

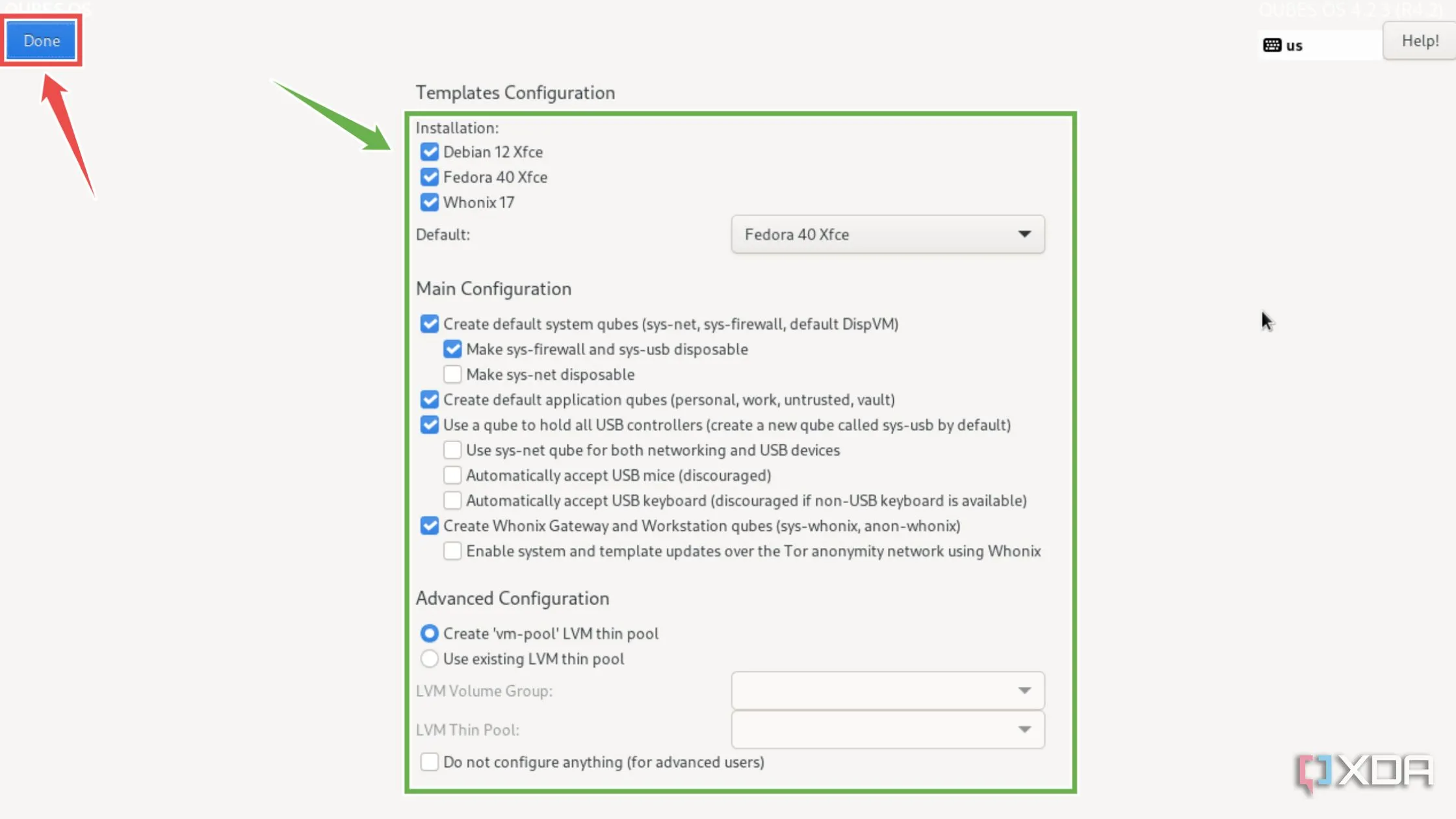

Chọn tùy chọn "System" trong cấu hình khởi động lần đầu của Qubes OS - Điều chỉnh các cài đặt templates, configuration, và thin pool theo ý muốn trước khi nhấp vào Done.

Cấu hình các tùy chọn như template, thin pool và cài đặt khác cho Qubes OS

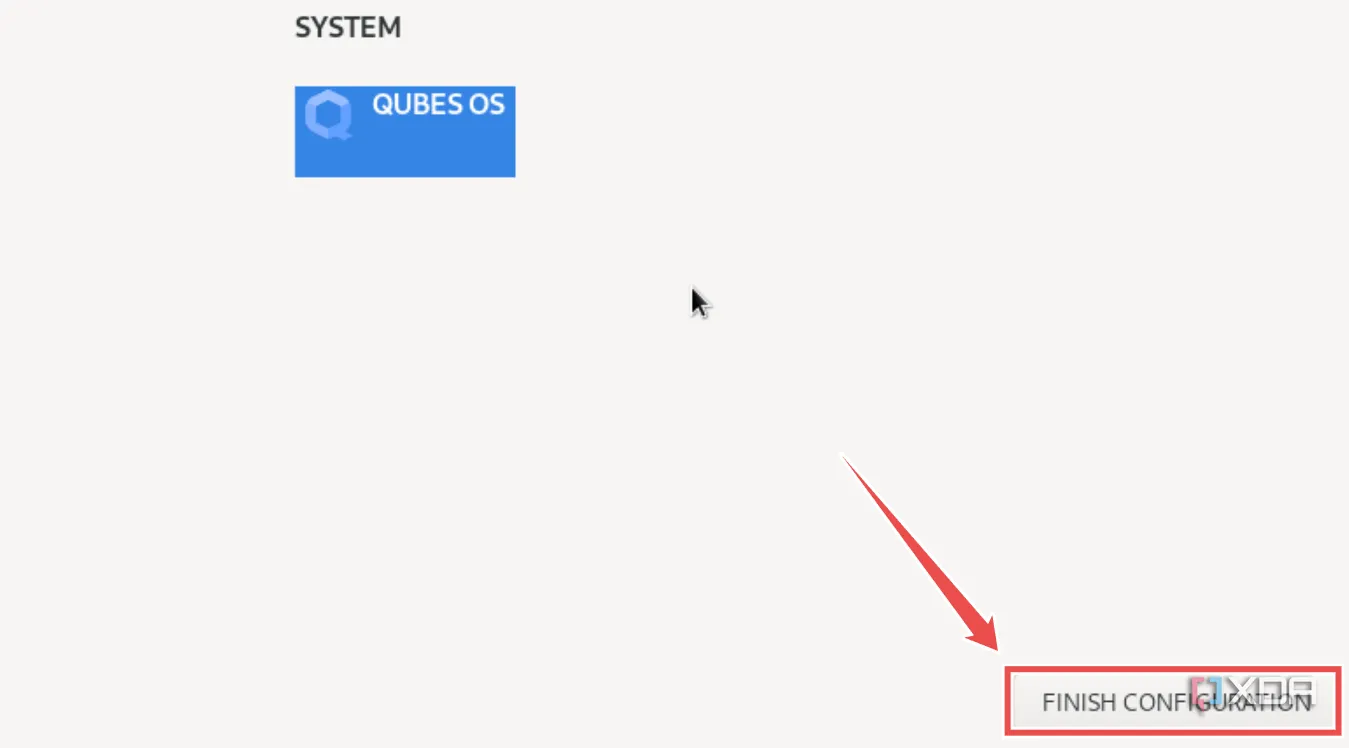

Cấu hình các tùy chọn như template, thin pool và cài đặt khác cho Qubes OS - Nhấn Finish Configuration (Hoàn tất cấu hình) để kết thúc quá trình cài đặt Qubes OS.

Hoàn tất cấu hình và kết thúc quá trình cài đặt Qubes OS

Hoàn tất cấu hình và kết thúc quá trình cài đặt Qubes OS

Làm quen và sử dụng Qubes OS hiệu quả

Qubes OS có thể có một đường cong học hỏi khá dốc, đặc biệt nếu bạn chưa từng làm việc với các nền tảng ảo hóa. Dưới đây là một số mẹo giúp bạn bắt đầu với hệ điều hành này:

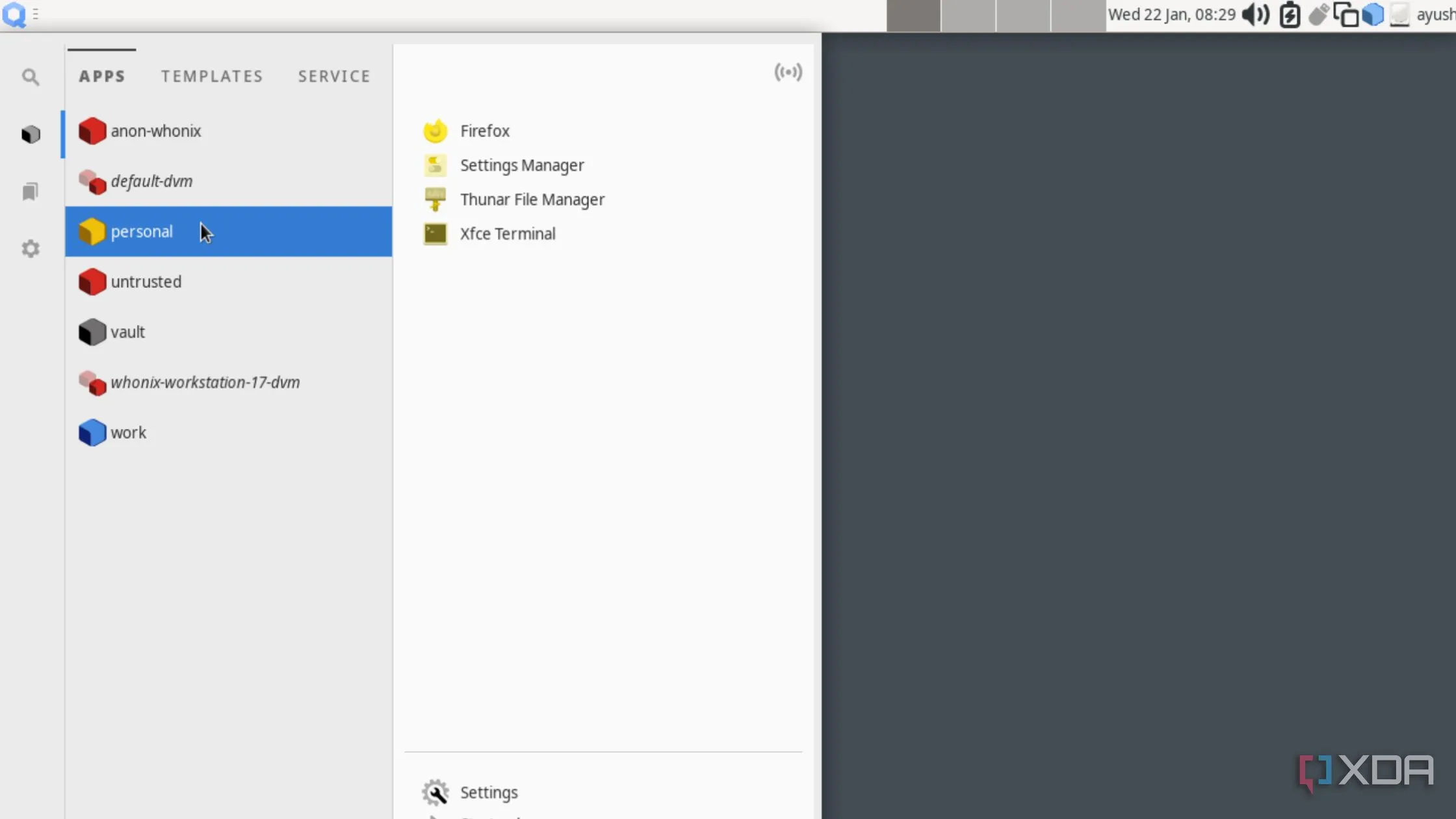

- Khi bạn nhấp vào nút Start (hoặc Qubes), bạn sẽ thấy một số “qubes” chứa các ứng dụng được cài đặt sẵn. Các qubes này được phân biệt bằng màu sắc khác nhau, giúp bạn dễ dàng nhận biết môi trường mà ứng dụng đang chạy.

Menu Start của Qubes OS hiển thị các ứng dụng được phân loại theo màu sắc của qubes

Menu Start của Qubes OS hiển thị các ứng dụng được phân loại theo màu sắc của qubes - Một số ứng dụng, như Firefox, có thể xuất hiện trong nhiều qubes khác nhau, nhưng các đặc quyền và quyền truy cập của ứng dụng thường khác nhau giữa các môi trường này.

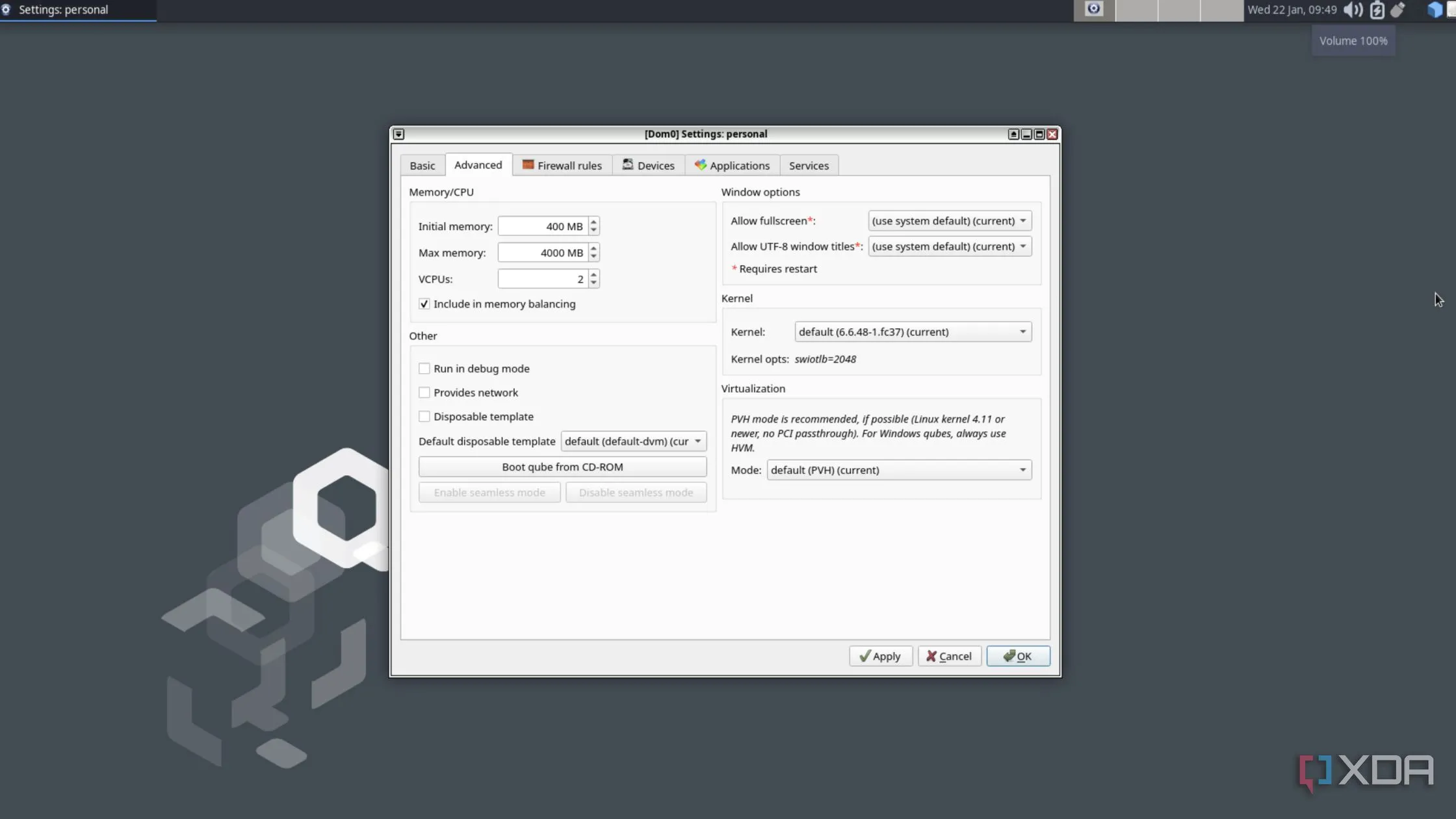

- Để cấu hình một qube theo ý muốn, nhấp vào nút Settings (Cài đặt). Một cửa sổ mới sẽ mở ra, cho phép bạn sửa đổi mọi thứ từ template OS, ứng dụng, thiết bị I/O, cho đến lượng lõi ảo và bộ nhớ được cấp phát cho qube đó.

Cửa sổ cài đặt "Qubes settings" trong Qubes OS để tùy chỉnh từng qube

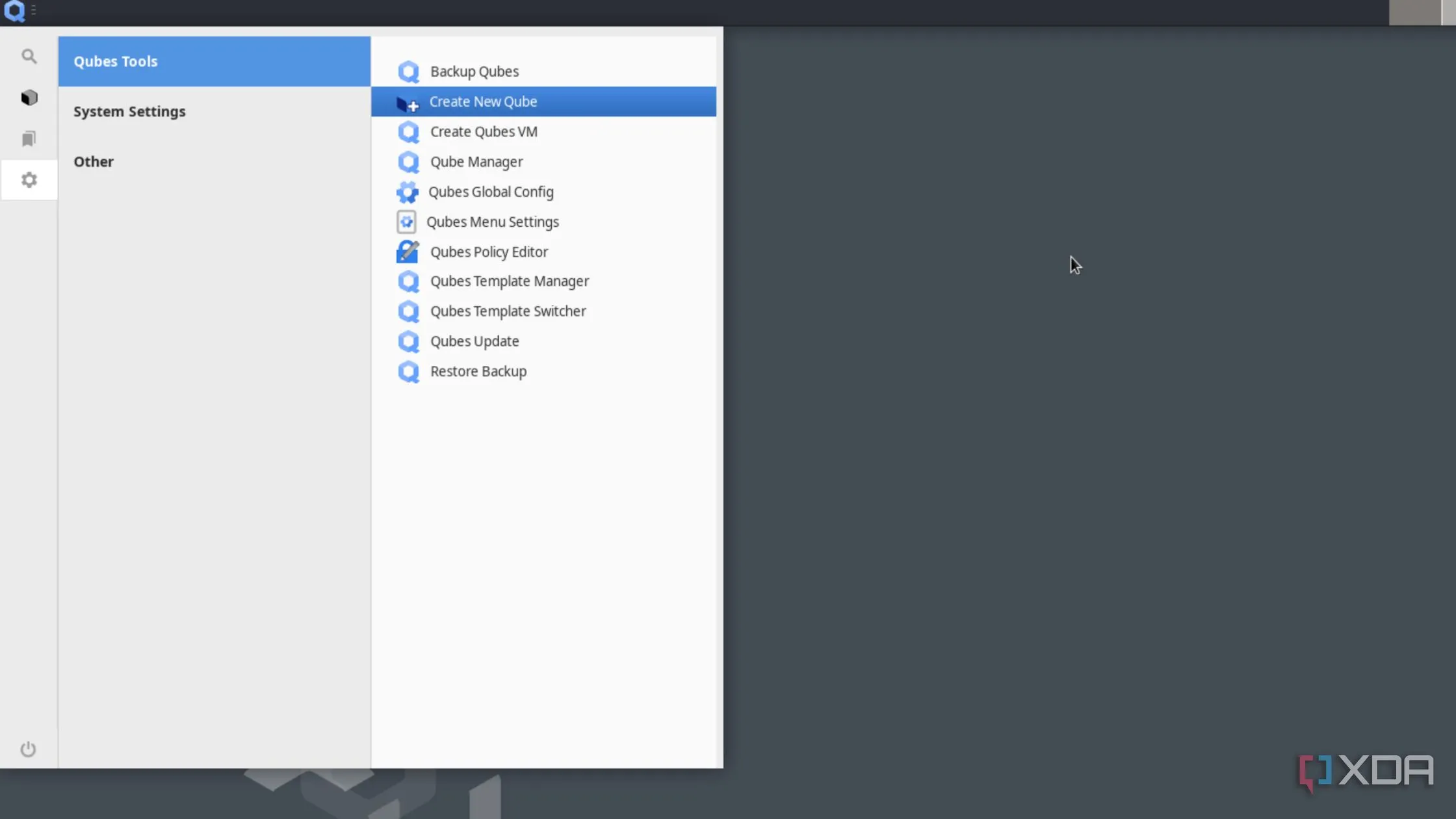

Cửa sổ cài đặt "Qubes settings" trong Qubes OS để tùy chỉnh từng qube - Nếu bạn muốn tạo một môi trường cô lập hoàn toàn mới, bạn có thể thực hiện điều đó với tùy chọn Create New Qube (Tạo Qube mới) trong phần Qubes Tools của menu Start.

Tùy chọn "Create New Qube" để tạo môi trường cô lập mới trong Qubes OS

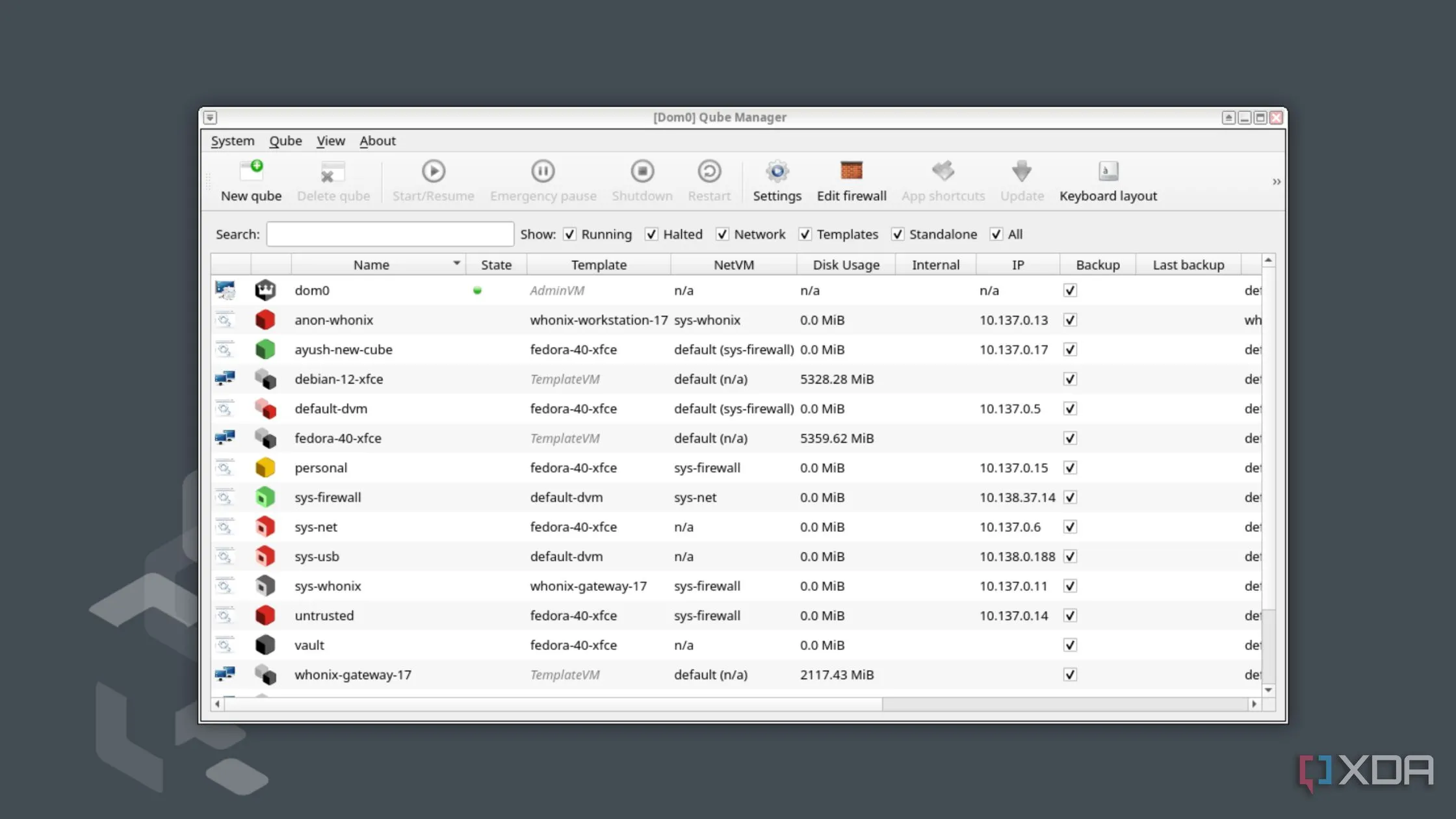

Tùy chọn "Create New Qube" để tạo môi trường cô lập mới trong Qubes OS - Công cụ Qube Manager rất hữu ích để theo dõi tất cả các qubes trong hệ thống của bạn, giúp bạn quản lý trạng thái và tài nguyên của chúng.

Công cụ Qube Manager hiển thị danh sách và trạng thái các qube đang chạy trong hệ thống Qubes OS

Công cụ Qube Manager hiển thị danh sách và trạng thái các qube đang chạy trong hệ thống Qubes OS - Hãy nhớ rằng, dom0 là qube trung tâm điều khiển hoạt động của tất cả các môi trường khác, và bạn nên để nó yên để tránh làm suy yếu bảo mật của hệ thống.

- Cuối cùng, Qubes Template Manager là một cài đặt hữu ích khác, cho phép bạn chuyển đổi, tải xuống và truy cập các template hệ điều hành khác nhau cho các qubes của mình.

Tối ưu bảo mật và những điều cần cân nhắc

Đó là tất cả những gì bạn cần biết để bắt đầu với Qubes OS. Nếu bạn đang sử dụng Qubes với mục đích bảo mật và quyền riêng tư, chúng tôi khuyến nghị tạo một qube riêng biệt với template Whonix và thêm các quy tắc tường lửa được tăng cường bảo mật.

Tuy nhiên, đối với những ai đang cân nhắc chuyển sang Qubes OS, hãy lưu ý rằng hệ điều hành này chạy tất cả các ứng dụng của bạn trong môi trường ảo hóa. Do đó, bạn có thể không đạt được mức hiệu suất tương tự như các hệ điều hành thông thường khác. Việc đánh đổi hiệu suất để lấy bảo mật là một yếu tố quan trọng cần xem xét trước khi quyết định sử dụng Qubes OS làm hệ điều hành chính của mình.

Bạn đã sẵn sàng trải nghiệm một cấp độ bảo mật mới với Qubes OS chưa? Hãy chia sẻ kinh nghiệm hoặc câu hỏi của bạn về hệ điều hành độc đáo này trong phần bình luận bên dưới!